Les avantages du BYOD : un vent de liberté dans les entreprises

Le BYOD, c’est l’idée d’utiliser son appareil personnel pour accéder aux données professionnelles.

Le concept s’est imposé naturellement avec le télétravail, le cloud et les outils collaboratifs. Après tout, pourquoi se priver d’un équipement que l’on connaît sur le bout des doigts ?

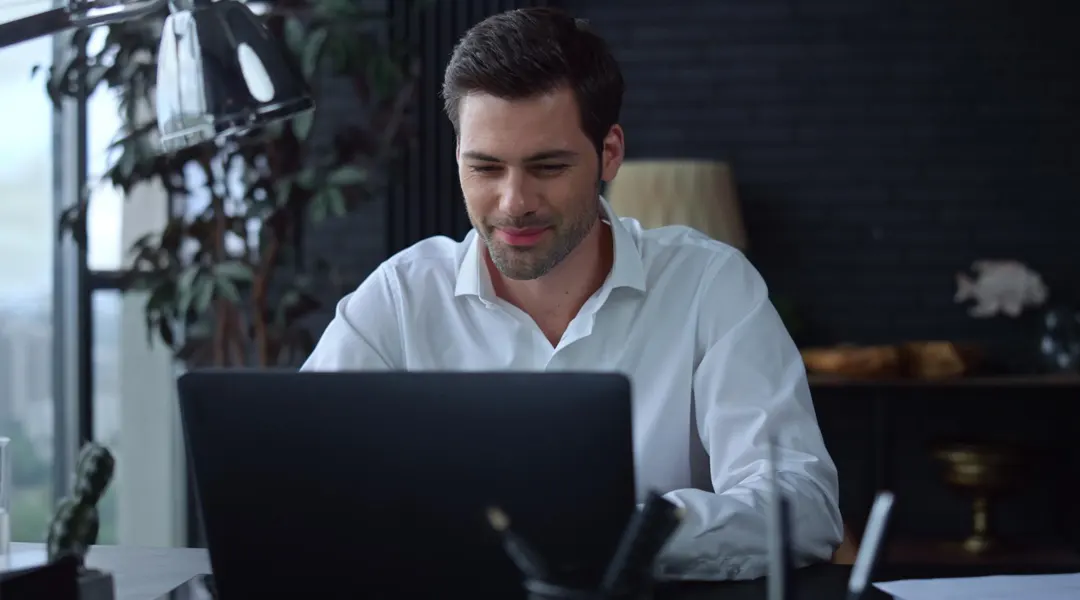

Un employé qui travaille sur son propre ordinateur est souvent plus à l’aise, plus efficace, parfois même plus créatif.

Et pour l’entreprise, l’équation est séduisante : réduction des coûts, productivité accrue, flexibilité renforcée.

Une PME équipée d’une flotte hétérogène d’appareils BYOD peut réagir plus vite, s’adapter à des situations imprévues, déployer des outils sans lourdeur administrative.

Mais cette liberté numérique a un prix. Car dans un système où chacun se connecte avec son matériel, la sécurité informatique devient un terrain mouvant.

Les risques liés au BYOD : sécurité des données et vie privée

Imaginez un ordinateur portable égaré dans un train, un smartphone non protégé par mot de passe, ou un employé qui synchronise ses fichiers professionnels sur un cloud personnel.

Ce sont des scénarios banals… et pourtant, chacun peut déclencher une fuite de données ou un incident majeur.

Le BYOD multiplie les risques liés à la sécurité :

- des logiciels malveillants installés sans le savoir ;

- des mises à jour jamais effectuées ;

- des connexions à des réseaux publics non sécurisés ;

- ou encore des fichiers stockés sur des terminaux non chiffrés.

Et quand un employé quitte l’entreprise sans effacer ses données professionnelles, que deviennent-elles ?

Ces usages incontrôlés s’apparentent souvent à du Shadow IT, cette informatique parallèle qui échappe au radar du service technique.

Mais le risque n’est pas qu’informatique. Il est aussi humain.

La frontière entre vie privée et vie professionnelle devient floue : faut-il surveiller les appareils personnels des salariés pour protéger les données sensibles ? Où s’arrête la responsabilité de l’employeur et où commence celle de l’utilisateur ?

Un dilemme moderne, que la CNIL encadre désormais avec des recommandations précises.

Audit de sécurité : la première défense contre les cyberattaques

Sécurisez vos systèmes dès aujourd'hui et prémunissez-vous contre les menaces futures

Sécuriser les appareils BYOD : les bonnes pratiques pour trouver le bon équilibre

Sécuriser ne veut pas dire brider. Le but n’est pas d’imposer des règles rigides, mais de trouver un équilibre entre confiance et contrôle.

Et c’est là qu’intervient une politique BYOD claire — pas un pavé juridique, mais un cadre partagé, compris de tous.

Pour y parvenir, certaines bonnes pratiques sont incontournables :

| Action à mettre en place | Objectif | Impact positif |

|---|---|---|

| Rédiger une politique BYOD | Encadrer les usages et les accès | Réduit les risques de sécurité et renforce la confiance |

| Mettre en place une authentification forte (IAM) | Vérifier les identités et limiter les droits d’accès | Évite les connexions non autorisées |

| Utiliser un VPN d’entreprise | Sécuriser les connexions à distance | Protège les échanges sur les réseaux publics |

| Séparer les données pro/perso | Préserver la vie privée des employés | Respecte le RGPD et évite les confusions |

| Forcer les mises à jour et correctifs | Supprimer les failles connues | Maintient un haut niveau de sécurité |

Ces mesures techniques ont un impact immédiat.

Un VPN d’entreprise protège les communications sur les réseaux Wi-Fi publics, un système IAM assure que seuls les bons utilisateurs accèdent aux bonnes ressources, et une simple politique BYOD bien expliquée peut transformer la perception du risque.

Et bien sûr, un environnement BYOD sûr s’appuie sur une politique de sécurité informatique solide et à jour.

Quand le BYOD rencontre la cybersécurité du quotidien

La réalité, c’est que la plupart des attaques ne viennent pas d’un pirate caché dans l’ombre, mais d’une simple négligence : un mot de passe faible, un logiciel obsolète, une pièce jointe suspecte ouverte trop vite.

Le BYOD amplifie ces risques car il repose sur la vigilance des employés eux-mêmes.

C’est pourquoi la formation joue un rôle déterminant.

Un employé sensibilisé saura détecter une tentative de phishing, éviter de connecter son téléphone sur un réseau douteux, ou ne pas stocker des données professionnelles dans une application non autorisée.

À ce titre, la sécurité des postes de travail est un point de départ essentiel.

Une autre clé : la transparence.

Expliquer aux employés pourquoi certaines restrictions existent, c’est leur donner les moyens d’agir intelligemment plutôt que de contourner les règles.

Une politique BYOD réussie repose sur la confiance — pas sur la surveillance.

Sensibilisez vos utilisateurs à la cybersécurité

Préservez votre entreprise contre les risques majeurs liés aux cyberattaques en sensibilisant vos équipes.

Bring Your Own Device : protéger sans espionner

Le BYOD soulève un paradoxe : comment assurer la protection des données sans empiéter sur la vie privée des employés ?

Les données personnelles stockées sur un appareil ne doivent jamais être confondues avec les données professionnelles de l’entreprise.

D’où l’importance d’outils capables de séparer les environnements, comme les solutions de Mobile Device Management (MDM).

L’employeur reste juridiquement responsable des données à caractère professionnel, même lorsqu’elles sont stockées sur des terminaux personnels.

Il doit donc informer clairement les salariés des mesures de sécurité, recueillir leur consentement, et limiter tout accès intrusif.

Ce respect de la vie privée est aussi une garantie de confiance et de stabilité au sein des équipes.

FC MICRO : faire du BYOD un modèle sécurisé et durable

Chez FC MICRO, on considère que le BYOD n’est pas une menace, mais une évolution naturelle du travail moderne.

Notre rôle, c’est d’aider les entreprises à en tirer parti sans compromis sur la sécurité.

Concrètement, cela signifie :

- évaluer les risques liés à la mobilité,

- rédiger une politique BYOD claire et adaptée,

- sécuriser le réseau via un VPN d’entreprise,

- contrôler les accès avec des solutions IAM,

- et accompagner les employés dans l’adoption de bonnes pratiques numériques.

L’idée n’est pas de tout verrouiller, mais de renforcer les défenses sans nuire à la souplesse.

Le BYOD peut aider les entreprises à gagner en réactivité, à condition d’être intégré dans une stratégie globale, au même titre que la sécurité des postes, la gestion des accès ou la protection du réseau.

Autoriser le BYOD, oui… mais à quelles conditions ?

Autoriser le BYOD, c’est accepter de déléguer une partie de la sécurité à ses collaborateurs.

Mais c’est aussi leur faire confiance, à condition de leur donner un cadre clair et les bons outils.

Alors, avant de dire “oui” au BYOD, posez-vous quelques questions :

- Vos données sensibles sont-elles protégées, même hors du réseau ?

- Votre politique de sécurité intègre-t-elle les usages mobiles ?

- Vos employés ont-ils été formés aux bonnes pratiques ?

Répondre à ces questions, c’est amorcer une vraie réflexion sur la maturité numérique de votre organisation.

Et si le BYOD était finalement un révélateur : celui de la confiance que vous accordez à vos équipes — et de la solidité de votre sécurité informatique ?