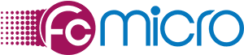

Qu’est-ce que le hardening en cybersécurité ?

Le hardening, parfois appelé durcissement des systèmes, consiste à réduire les vulnérabilités potentielles en supprimant les éléments superflus ou mal configurés d’un environnement informatique. L’idée n’est pas de rendre un serveur ou un poste de travail invulnérable – ce serait illusoire – mais de minimiser les risques en réduisant la surface d’attaque.

Prenons un exemple simple : un serveur Linux livré avec des services non essentiels activés par défaut (Telnet, FTP non chiffré). Chaque service supplémentaire est un point d’entrée. En désactivant les services non autorisés, on réduit les possibilités d’intrusion et on renforce la sécurité.

Cette démarche s’applique à tous les systèmes informatiques : serveurs, systèmes d’exploitation, applications métiers, équipements réseau et même les postes de travail.

Pourquoi le durcissement des systèmes est devenu indispensable ?

La montée en puissance des cyberattaques et l’augmentation des vulnérabilités logicielles justifient pleinement le hardening. Selon un rapport de XM Cyber, 80 % des risques de sécurité sont liés à des erreurs de configuration.

Sans durcissement, les failles de sécurité deviennent des portes d’entrée pour les logiciels malveillants. Une simple erreur de configuration SSH ou un mot de passe par défaut non modifié suffit parfois pour permettre une intrusion.

Le hardening permet donc de :

- Réduire les vulnérabilités potentielles tout en conservant les fonctionnalités essentielles.

- Maintenir un niveau de sécurité adapté face aux menaces potentielles.

- Contribuer à la conformité réglementaire (ISO 27001, RGPD).

En résumé, le durcissement système consiste à réduire les failles avant qu’elles ne soient exploitées, afin de protéger les données sensibles et d’assurer la sécurité des systèmes.

Les différents types de durcissement informatique

Le hardening ne se limite pas aux serveurs : il couvre un spectre large de composants.

Durcissement des serveurs

Les serveurs hébergent souvent des données critiques et constituent une cible de choix. Le durcissement passe par :

- La configuration stricte des accès, notamment via SSH (désactiver root, imposer l’authentification par clé).

- La suppression des services non essentiels.

- L’application rapide des correctifs de sécurité et des mises à jour.

- La mise en place du principe du moindre privilège pour limiter les droits des utilisateurs.

Durcissement des systèmes et applications

Chaque système d’exploitation et logiciel utilisé doit être configuré pour limiter les failles. Cela inclut :

- L’application des mises à jour et les correctifs dès leur sortie.

- Le chiffrement des données en transit et au repos.

- La configuration stricte des accès et l’authentification forte.

- L’utilisation de guides de durcissement comme les benchmarks CIS.

Durcissement du réseau

Un réseau mal segmenté est une autoroute pour les attaquants. Les bonnes pratiques incluent :

- Le cloisonnement des environnements sensibles.

- L’application de normes de sécurité pour limiter les mouvements latéraux.

- Le suivi via des audits de sécurité réguliers.

Durcissement des postes de travail

Souvent négligés, les postes de travail constituent pourtant un point d’entrée majeur pour les attaquants. Une politique de hardening des postes (gestion des mises à jour, restriction des droits admin, configuration des logiciels) est indispensable pour renforcer la cybersécurité globale. À ce sujet, n’hésitez pas à consulter l’article dédié sur la sécurité des postes de travail.

Bonnes pratiques de hardening pour sécuriser un système informatique

Mettre en place un processus de sécurisation efficace suppose de combiner plusieurs mesures techniques et organisationnelles. Voici les plus essentielles :

| Mesure de durcissement | Impact direct |

|---|---|

| Gestion des mots de passe | Imposer des mots de passe forts et l’authentification multi-facteurs pour protéger les accès. |

| Désactivation des services non essentiels | Réduire la surface d’attaque en supprimant les fonctionnalités inutiles. |

| Mises à jour et correctifs de sécurité | Limiter l’exploitation des failles connues et maintenir un niveau de sécurité constant. |

| Chiffrement des données sensibles | Protéger les informations en transit et au repos contre les interceptions. |

| Principe du moindre privilège | Minimiser les risques liés aux utilisateurs en limitant les droits aux stricts besoins. |

| Audits de sécurité réguliers | Identifier les vulnérabilités potentielles et les problèmes de sécurité avant qu’ils ne soient exploités. |

Ces mesures de durcissement ne sont pas théoriques : elles ont un impact direct sur la résilience des systèmes contre les cyberattaques.

Comment mettre en place une politique de hardening efficace ?

Le hardening n’est pas une action ponctuelle, mais un processus destiné à sécuriser un système de façon continue. Pour qu’il soit efficace, il doit suivre une méthodologie claire :

- Audit initial : identifier les vulnérabilités potentielles et les problèmes de sécurité grâce à un scan et une revue des configurations.

- Application des mesures de durcissement : suppression des services non essentiels, configuration des accès, chiffrement.

- Mise en conformité : s’appuyer sur les normes de sécurité (CIS, ANSSI) pour garantir la sécurité et la conformité.

- Sensibilisation des utilisateurs : un durcissement technique ne suffit pas si les utilisateurs compromettent la sécurité par méconnaissance.

- Audits de sécurité réguliers : pour vérifier l’évolution de la sécurité et maintenir un niveau de sécurité adapté dans le temps.

Audit de sécurité : la première défense contre les cyberattaques

Sécurisez vos systèmes dès aujourd'hui et prémunissez-vous contre les menaces futures

Hardening et conformité réglementaire

Le durcissement est aussi un outil de sécurité et de conformité. Les organisations doivent aujourd’hui prouver qu’elles mettent en place des mesures de durcissement afin de protéger les données sensibles.

- Le RGPD impose de protéger les informations personnelles contre les intrusions.

- Les standards ISO ou NIS2 exigent des audits de sécurité et la documentation des configurations.

- Les guides de durcissement (ANSSI, CIS) offrent des recommandations concrètes pour maintenir un niveau de sécurité adapté.

Le hardening n’est donc pas seulement une pratique de sécurité informatique : c’est un gage de protection contre les menaces et un outil de conformité réglementaire.

Durcissement informatique : quelles priorités pour votre organisation ?

Le hardening, ou durcissement informatique, n’est pas une option mais une nécessité. Il consiste à réduire les vulnérabilités potentielles en agissant sur les configurations, les accès, les mots de passe, les services non essentiels et la sensibilisation des utilisateurs.

Pour un décideur informatique, la question n’est pas “faut-il appliquer le hardening ?”, mais plutôt :

- Quel est mon niveau de maturité actuel ?

- Ai-je identifié les vulnérabilités potentielles et les failles de configuration dans mes systèmes informatiques ?

- Quelle politique de hardening ai-je mise en place pour mes serveurs, mes réseaux et mes postes de travail ?

Réfléchir à ces axes, c’est déjà commencer à renforcer la cybersécurité de son organisation et à préparer des systèmes résilients contre les cyberattaques de demain.